Tiempo de lectura: 11 minutos (4)

¿Quieres un sistema de control de acceso fiable o confiable? Los sistemas de control de acceso se pueden dividir entre sistemas fiables o sistemas confiables. ¿Cuál es mejor? ¿Cuál es más rentable? y ¿Cuál se adapta mejor?, son cuestiones que nos acompañan en cualquiera de nuestras decisiones.

Un sistema confiable es el que deposita la confianza en el usuario, mientras que un sistema fiable únicamente requiere del rigor del administrador del sistema.

Sistema de control de acceso fiable o confiable

La diferencias de conceptos estriban en la fiabilidad en el tiempo que le otorgamos a la información de que disponemos en el sistema. No se pone en cuestión que la información este alterada y no sea fidedigna, sino que la información que manejamos se corresponda con la realidad del uso en tiempo y forma.

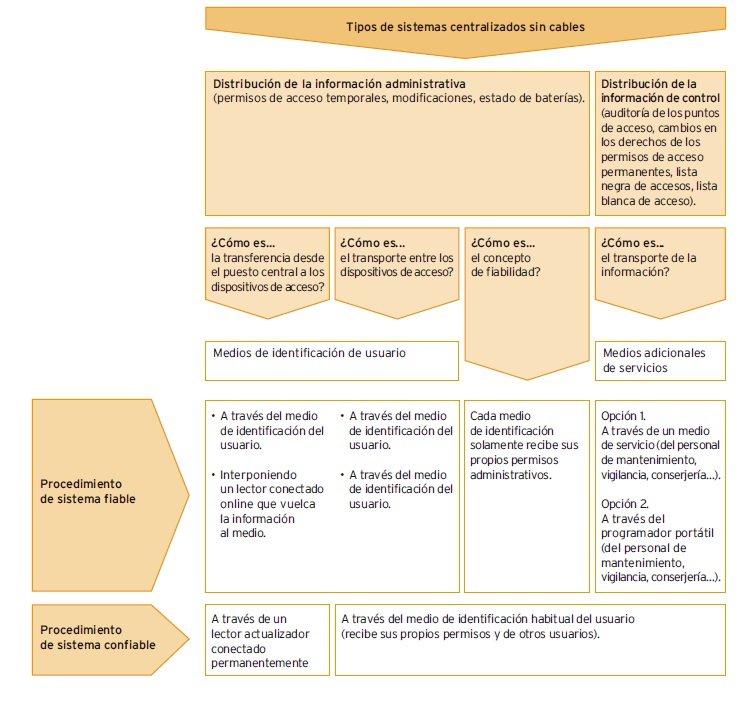

Los sistemas de comunicación fiable son los que permiten que la información fluya de forma inmediata (sin demora) desde el administrador hasta el punto de acceso y viceversa. En los sistemas confiables, la información es fidedigna pero su demora en la comunicación crea una debilidad en el sistema. Por contra, los sistemas llamados confiables, son muy apreciados para instalaciones donde prima la organización del acceso, donde el diseño arquitectónico no es amigable, donde el presupuesto es reducido, donde las distancias son considerables, donde no disponemos de puestos de control físico, etcétera, etcétera.

Para complementar el enfoque de este post, puede ser de utilidad que refresques tus conocimientos sobre las diferentes funcionalidades de los sistemas de control de acceso.

Concepto de sistema de control de acceso fiable

La auditoría de eventos de los dispositivos y ciertas programaciones se realizan y residen siempre en los dispositivos o servidor, puesto que se considera que los dispositivos, al estar instalados en las puertas, están en el lado del administrador -lado seguro-. Igualmente ocurre con los controladores de puerta que suelen estar instalados en el falso techo -lado seguro-.

El ejemplo más claro lo tenemos en el sistema tradicional cableado de cliente-servidor donde la información se genera y almacena desde el servidor central. Sistemas de comunicación online -cableado o inalámbrico-.

- Deposita la seguridad en el rigor del administrador del sistema.

- Un sistema online es sinónimo de acceso de seguridad.

Concepto de sistema de control de acceso confiable

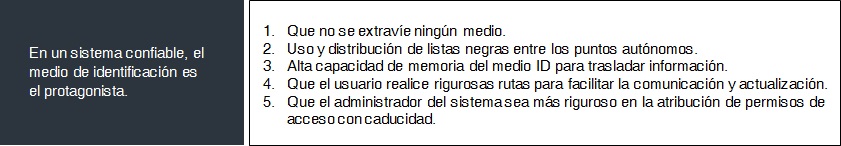

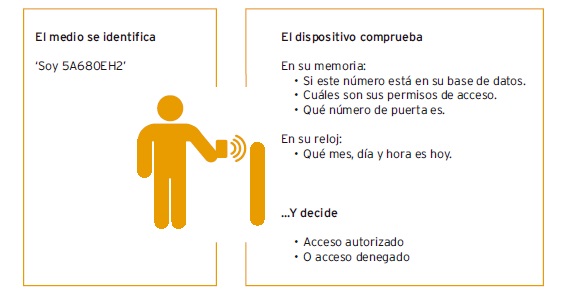

El medio de identificación es el protagonista porque tiene todas la autorizaciones, además de la auditoría de los puntos de acceso por los que ha accedido. Los medios de identificación están en poder de los usuarios, por lo que el sistema descansa en la responsabilidad, fiabilidad y colaboración de los usuarios, más que en el administrador del sistema. Un ejemplo de sistema confiable lo tenemos en la combinación de puntos online -cableados-, con puntos totalmente autónomos, comunicados en red virtual a través de los medios ID usuarios.

- Deposita la seguridad en el cumplimiento de rigurosas rutas y procedimientos de los usuarios.

- Un sistema virtual es sinónimo de control de acceso organizativo.

Sistemas de comunicación autónoma o virtual, llamados por distintos fabricantes; based on card, lock centry o key centry ….

——————————————————————————————————————————-

10 preguntas para elegir sistemas de control de acceso fiables o confiables

- ¿Dónde quiero que esté la información? Lado del usuario, punto de acceso o servidor …?

- ¿Cómo quiero que me llegue esta información al servidor … de forma automática, bajo demanda …?

- ¿Cuánta memoria de eventos necesito poder almacenar en medios y dispositivos para no perder registros …?

- ¿Puedo confiar en el rigor de los usuarios fijos, subcontratados, visitas …?

- ¿Qué ocurrirá si este empleado pierde un medio de identificación con una autorización longeva …?

- ¿Cómo sé y garantizo que se hayan realizado todas las actualizaciones en los puntos de acceso …?

- ¿Cuál es la demora de tiempo que puede aceptar mi protocolo de seguridad …?

- ¿En qué nos afecta tener todos los permisos de acceso de nuestra instalación grabados y gestionados a través de los medios de identificación …?

- ¿Es un sistema de autorización temporal, un sistema fiable o confiable …?

- ¿Con qué recursos cuento -humanos y económicos- para gestionar el sistema y mantenerlo actualizado en el tiempo …?

——————————————————————————————————————————-

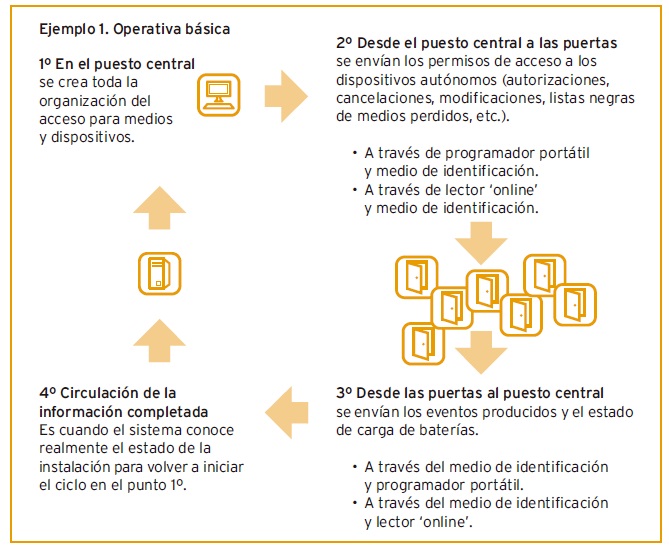

¿Conoces la operativa básica de un sistema de control de acceso virtual – Sistema confiable?

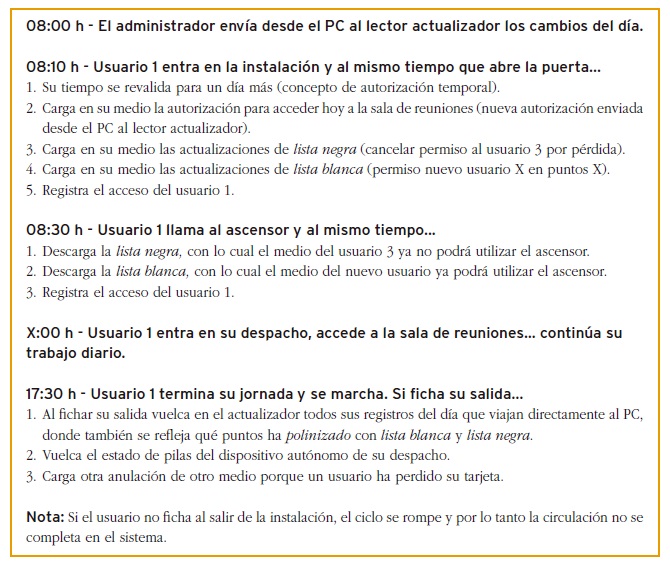

Observa este ejemplo de detalle del sistema confiable.

¿Necesito saber los accesos personales del usuario o los accesos globales de la dependencia?

En los sistemas de control de acceso online, ya sean cableados o inalámbricos, esta diferencia no afecta, bueno, siempre y cuando su software nos permita recibir y filtrar la información de forma amigable porque de lo contrario no realizaremos estos controles. En los sistemas autónomos y virtuales, sean based on card, lock centry o key centry, es un factor que puede llegar a afectarnos de forma significativa y por lo tanto es una cuestión que debemos tener clara desde el principio.

Diferencia entre control de acceso y reporting del acceso

¿Quiero conocer todos los accesos a una dependencia? La información se almacena en cada dispositivo autónomo (cilindro, herraje, lector) y para obtenerla hay que desplazarse a cada uno de ellos e importar esa información a un programador portátil o PDA. En los sistemas más avanzados en funcionalidad, esta información se puede reportar a través de acciones forzadas desde el administrador del sistema pero en cualquier caso requiere de acciones puntuales.

¿Quiero conocer a dónde ha accedido un usuario? Cada medio de identificación es capaz de almacenar y trasladar sus eventos personales a un lector -validador- que está conectado en red con el servidor central. Unas rigurosas rutas y usuarios comprometidos, permiten que esta información circule y llegue al administrador del sistema. Es un servicio muy apreciado en instalaciones con mucho porcentaje de subcontratas o instalaciones multi-site no atendidas físicamente, donde deben acceder diferentes usuarios.

No importa tanto el conocer los eventos del punto de acceso, como el conocer si el usuario ha realizado su ruta en tiempo y forma.

No confundamos el importante matiz entre control de una dependencia y control de la ruta del usuario. No todas las aplicaciones informáticas son igual de amistosas para gestionar ambos conceptos. Se podría decir que cuando quiero un sistema de control de accesos es porque estoy pensando en la seguridad de acceso de las dependencias y cuando me decanto por un sistema especializado en el reporting del acceso, es porque me interesa gestionar rutas de usuarios, normalmente en instalaciones remotas o instalaciones de amplio perímetro.

Con el concepto de reporting del acceso, además puedo gestionar el contrato y pago de la empresa subcontratada a través de este reporting del acceso.

Os pongo otros 2 ejemplos de lo mismo pero con diferente terminología que también se usa:

Auditoria de eventos globales | Control de acceso.

- Es referido a los eventos totales que se han producido en cada dependencia.

- Los sistemas virtuales y autónomos almacenan esta información en cada dispositivo de puerta.

- Los sistemas virtuales y autónomos no pueden trasladar esta auditoria de forma automática. Requiere el uso de PDA o portátil y desplazamiento a cada puerta.

Auditoria de eventos personales | Reporting personal del acceso.

- Es referido a los eventos personales de cada usuario.

- Los sistemas Virtuales y Autónomos pueden almacenar estos eventos en cada medio personal de identificación de cada usuario y así evitar los desplazamientos del administrador del sistema a las puertas. Requiere alta colaboración del usuario y genera incomodidades de fichaje en los usuarios por ciertas pérdidas de tiempo.

Conclusiones para elegir un sistema de control de acceso fiable o confiable.

El sistema tradicional, donde todos los puntos de acceso están cableados en red TCP/IP o bus 485, con un servidor central. se considera un sistema fiable en su comunicación e información disponible. El sistema se gestiona en su totalidad de forma centralizada. Digamos que la información “siempre está” en el servidor y es fiel reflejo de la situación en cada punto de acceso.

Control de acceso cableado. El administrador del sistema distribuye y recibe toda la información al instante de generarse, sin retardos, ni pérdidas, ni injerencias externas. Eso si, es mas costoso en general, requiere de diseño arquitectónico amigable y su dependencia con los cables físicos, para comunicación y alimentación, le hace menos flexible a cambios de ubicación.

Los sistemas combinados, originariamente llamados virtuales, que combinan puntos online -cableados o inalámbricos-, con puntos totalmente autónomos, de momento, reducen el cableado necesario, aportando ahorro y mayor movilidad a futuro y pueden ser igualmente fiables, con una demora de tiempo, que los sistemas de control de acceso 100% online cableados. Para que el sistema sea “fiable” requiere de una rigurosa colaboración de todos los usuarios, fichando en puntos centralizados actualizadores del sistema y de un excelente trabajo de planificación para seleccionar rutas, puntos de validación, avisos y caducidades de medios. En este caso, diríamos que la información “podría estar” en el servidor, con una demora de tiempo aceptable y es fiel reflejo, si se ha cumplido todo el proceso de comunicación.

En los sistemas virtuales de control de acceso, el medio de identificación de cada usuario transporta la información desde los lectores centralizados actualizadores hasta los puntos autónomos y viceversa. La pérdida, extravío, robo, etc., de un medio que lleve ciertas horas/días, sin actualizarse genera una pérdida de información en el sistema y la capacidad de memoria limitada del medio, condiciona y obliga al usuario a rigurosas rutas en actualizadores, aunque actualmente existen sistemas de llaves-transponder activos que disponen de suficiente memoria de almacenamiento para paliar en gran medida este condicionante.

Es una excelente solución -virtual- para muchas instalaciones, no obliga a cableados, a veces inabordables por cuestiones de física y presupuesto, pero dependiendo del sistema, obliga a mas o menos desplazamientos del mantenedor del sistema a las puertas; para conocer la memoria global de eventos de las dependencias, para modificaciones del ID de la puerta, para actualizaciones del reloj interno, para cambio de baterías y alguna otra sorpresa más.

Recuerda que no todas las dependencias de nuestra entidad requieren el mismo grado de seguridad e inmediatez de la información, por contra, tendremos escenarios que solo requieren cierto control, sobre todo, organización del acceso y alta comodidad de uso. Ambos conceptos son adecuados y eficaces, aunque cada uno con sus matices.

(6 votos, 4,67 de 5)

(6 votos, 4,67 de 5)

Excelente e interesante el tema.

Muy completa la información. Muchas gracias.

Excelente artículo Ángel. No dejes de seguir escribiendo este tipo de artículos. Un saludo

Muy buena explicación Jose. Muy interesante y recomendable