Tiempo de lectura: 10 minutos (0)

Resumen de las claves del control de accesos y la identificación de personas, desde el punto de vista del director de seguridad, quien vive y explota el sistema cada día.

“El mejor control de acceso es aquel que está más aceptado por los usuarios, es aquel que más se usa, que no es invasivo con el día a día de los que lo tienen que utilizar, el mejor control de acceso es el que no molesta”

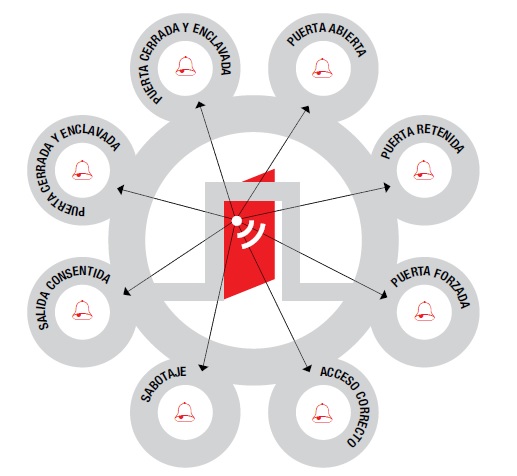

Alcance del control del punto de acceso

Cuando un cliente se decide por un sistema de control de acceso online, es porque, entre otras razones, requiere de información inmediata de los eventos en los puntos de acceso. Por lo tanto, se obliga también a implantar un adecuado sistema de supervisión del punto de acceso, separando las diferentes señales.

Puerta cerrada y enclavada

Combinación de contacto magnético en la puerta y sensor de estado del cierre en la propia cerradura o en el marco – zona cerrojo. Se llama cierre efectivo o cierre total porque nos indica que la puerta está cerrada (entornada con su marco) y su cerrojo está bien enclavado. Por economía y a veces por desconocimiento técnico, muchas instaladoras de seguridad solo integran el contacto magnético de puerta que es útil pero insuficiente.

Puerta abierta

A través del contacto magnético de la puerta se consigue saber si está abierta. No genera alarma si el tiempo de apertura está dentro del tiempo parametrizado en el sistema como tiempo de paso. Genera alarma si el tiempo programado se excede o existe violencia física. Algunos softwares emiten una iconografía muy visual de puerta abierta.

Puerta retenida en el punto de acceso

La diferencia con la señal anterior es que ha generado una alarma al exceder del tiempo parametrizado. No siempre significa que exista una intrusión, a veces es el usuario quien retiene la puerta porque permanece hablando con un compañero, o es un proveedor el que deja la puerta retenida para pasar mercancía. Conviene tener una cámara móvil zonal asignada o un interfono para que el vigilante VS no tenga que desplazarse y comprobar que ocurre.

Puerta forzada en el punto de acceso

Se genera cuando el contacto magnético informa de puerta abierta pero no existe un registro permitido en el lector. A veces es una falsa alarma generada por la mala calidad de la puerta, su antigüedad, calidad e instalación del magnético.

Sabotaje del punto de acceso

Informa al sistema ante un corte de energía, fortuito o intencionado. En no pocas ocasiones se produce por la increíble pésima instalación que muchas empresas instaladoras realizan. Me he llegado a encontrar que el instalador aprovecha la linea de alumbrado o de ciertos enchufes en lugar de hacer una linea independiente con su correspondiente interruptor en el cuadro. Lo más increíble es que eran instalaciones de infraestructuras críticas.

Acceso correcto

Apertura de puerta en tiempo y forma a través de un registro autorizado.

Salida consentida

Muchas instalaciones no requieren de un control de salida con lector interior (encarece el punto de acceso y no siempre es necesario), pero cuando la puerta se abre y no existe registro en el lector, el sistema debe saber diferenciar entre puerta forzada o una salida consentida. Lo más económico y algo chapucero para el siglo en que vivimos es un pulsador independiente en la pared que el usuario debe pulsar antes de abrir la puerta para salir. Este pulsador inhibe la señal de alarma. Lo recomendable es que la cerradura electrónica de control de acceso incorpore un contacto en su manivela interior para que de forma natural y automática el usuario no tenga que conocer mas historias y el sistema sea inteligente de por si.

¿Cuál es el coste real de cada punto de acceso online cableado?

Oscila entre 2 500 € – 3 000 € teniendo en cuenta toda la cadena de recursos necesarios; lector, controlador, periféricos electrónicos, repercusión licencia software, canalización, cableados, mano de obra instalación física, parametrización, puesta en marcha y funcionalidad final. Todo ello sin contar las horas de reuniones destinadas. Por supuesto necesitamos una arquitectura amigable para poder instalar adecuadamente el lector en la pared con su correspondiente canalización de cable, necesitamos puertas adecuadas para la cerradura electromecánica o en su defecto el cerradero eléctrico en el marco. Es imprescindible una adecuada contratación del servicio y otros detalles para reducir costes ocultos generados por incidencias y exceso de tiempo invertido, que en la mayoría de las situaciones son responsabilidad de la inadecuada formación del instalador.

- Tipologia de puertas: madera, EI, cristal, aluminio, estrecha, corredera, de 1 hoja, de 2 hojas.

- Uso de puerta; 1 solo sentido o ambos, alto tránsito, control de acceso y evacuación, alta seguridad con cierre efectívo.

- Arquitectura pared: Obra, marmol, cristal, mampara.

- Uso del control: Solo control de acceso, salida consentida, supervisión estado de puerta.

¿Cuál es el profesional adecuado para contratar el control de acceso?

No tiene una única respuesta concreta porque depende del alcance del sistema de control de accesos que se esté implantando.

Afecta también al tipo de instalación, de Entidad, en ocasiones nos condiciona la empresa de seguridad que ya tenemos contratada para otros servicios, y por supuesto, nos afecta el tipo de contratación que aplique el departamento interno de compras.

Si analizamos en detalle ¿Cuál es el alcance del sistema de control de acceso? nos daremos cuenta que afecta a las puertas, y por lo tanto, dentro del ámbito de seguridad física, no solo por su normativa, también por el conocimiento especializado necesario para saber combinar funcionalidades mecánicas y funcionalidades electrónicas del control de acceso.

Lo recomendable es separar en profesionales especializados:

-

Consultor de seguridad electrónica: Diseño integral del sistema de seguridad. Paredes, techos y sistema.

-

Consultor de seguridad física: Coordinación de dispositivos, normativa, periféricos, instalación mecánica. Puertas.

-

Empresa de seguridad electrónica: Instalación y puesta en marcha del sistema.

Es un error bastante repetido, pretender que un Ingeniero de telecomunicaciones o informático conozca los detalles necesarios para responsabilizarse de la parte física.

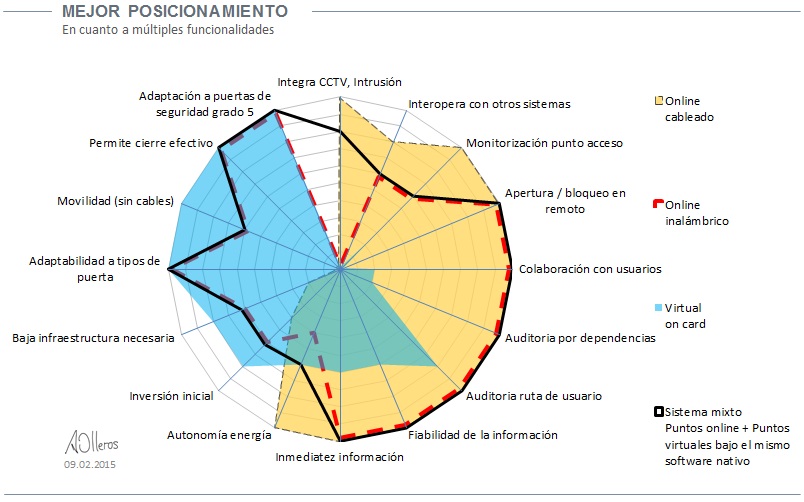

¿Es útil combinar control de acceso online y autónomo?

¿Podrían separarse los conceptos de control de acceso integrado para puertas perimetrales y control de acceso no integrado para

dependencias de interior y así reducir el impacto económico y los recursos destinados?

Podrían separarse en función del tipo de seguridad que requiera cada instalación, aunque el responsable de seguridad normalmente necesita la información en tiempo real y los puntos autónomos no informan. Los sistemas virtuales tampoco se pueden considerar como un sistema puro online con los condicionantes que a nivel de comunicación les afectan.

Para un departamento de seguridad la información debe ser inmediata, fiable y automática.

3 problemáticas principales en la gestión del control de accesos

Hay muchas, pero estas tres son las que identificamos como problemáticas principales de gestionar en una Corporación con >2.500 usuarios y >200 puntos de control de acceso.

- Resistencia de los usuarios a los procedimientos de seguridad. Rechazo al cambio.

- Configuración final del sistema. Con buena suerte y talante de todas las partes implicadas, es posible un año después de la entrega y con más inversiones en desarrollo de las previstas inicialmente.

- Carga operacional de peticiones diarias del usuario de nuevos puntos de control de acceso con las consiguientes gestiones complementarias.

Los motivos son varios pero indudablemente mejoran la problemática si hubiera habido un estudio previo de necesidades adaptadas al usuario, si se hubiera elegido un sistema fácil de usar y entender, si se hubiera seguido un adecuado proceso de contratación respetando la esencia del estudio previo, y si se hubiera ejecutado en tiempo y forma.

¿Qué información es prioritaria en una gran corporación?

Depende un poco del tipo de infraestructura porque no podemos comparar un edificio corporativo con una instalación crítica, pero en términos de edificios corporativos se pueden enumerar de la siguiente forma:

- Informe de incumplimiento de horarios para conciliación laboral familiar.

- Accesos a escenarios restringidos.

- Accesos a parking.

- Dependencias donde accede el servicio de limpieza.

- Rondas de vigilancia.

- Log auditor de acceso al sistema (vigila a los vigilantes).

¿Verdaderamente se aprovechan todas las prestaciones que ofrecen los sistemas actuales de control de acceso?

No, porque muchas no son necesarias ni su obtención eficiente, pero el fabricante no puede o no quiere rebajar sus prestaciones aunque algunos pueden no parametrizarlas ad hoc, eso si, bajo un contrato adicional de ingeniería que normalmente no es barato. Lo mejor es tener tu propia lista de funcionalidades que necesitas y no ser demasiado permeable a los intereses del vendedor de turno que por desgracia hoy en día está muy presionado por su variable económico.

Otro aspecto poco valorado es ¿Quienes serán los gestores del sistema? En la mayoría de las ocasiones no existe un adecuado entrenamiento previamente establecido.

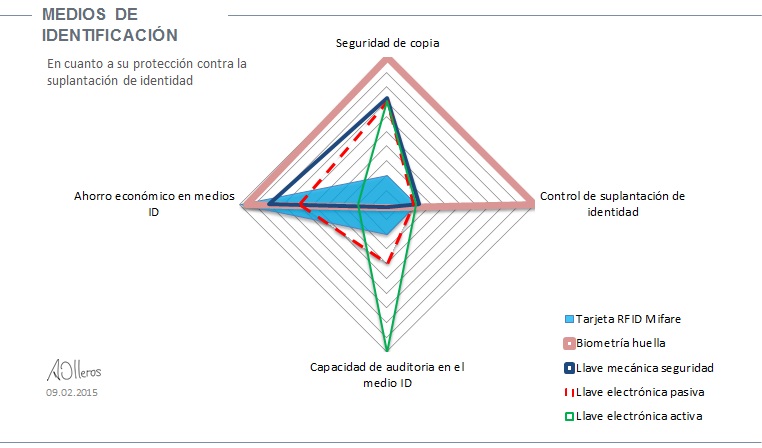

¿Biometría o medio de identificación ID?

Ambos son útiles y pueden ser complementarios. La biometría se empieza a imponer por seguridad y por ahorro en la gestión posterior de medios ID. Sin duda es más segura, si se contrata adecuadamente y no tiene por qué se invasiva. Los medios portantes de identificación ID son también válidos pero hay que tener cuidado con la posible copia no autorizada, con el proveedor y con la custodia del usuario que muchas veces se le olvida en casa.

El plazo de entrega ¡¡Inamovible!!

Aunque no tiene que ver con la tecnología del sistema de control de accesos, si tiene que ver con el proveedor, sus intereses, recursos, experiencia y su capacidad.

Por supuesto si afecta a nuestros intereses como gestor de seguridad con responsabilidad ante la ocupación del edificio. El plazo de entrega está condicionado por el compromiso con terceros para no retrasar la continuidad del negocio o por la mudanza del personal con plazo para dejar el alquiler de otros inmuebles o por la implantación del nuevo control de acceso ante inseguridades detectadas.

El retraso supone gastos, penalizaciones y riesgos muy superiores a cualquier otra consideración, al estar dejando de hacer negocio o realizarlo con riesgos cuando lo podrías estar haciendo adecuadamente y «on time»

Es inamovible para la dirección general y nos toca cumplirlo.

(4 votos, 4,25 de 5)

(4 votos, 4,25 de 5)